Homepage / Elektronika / Komputery i Akcesoria / Komponenty komputerowe / Podzespoły wewnętrzne / Płyty główne

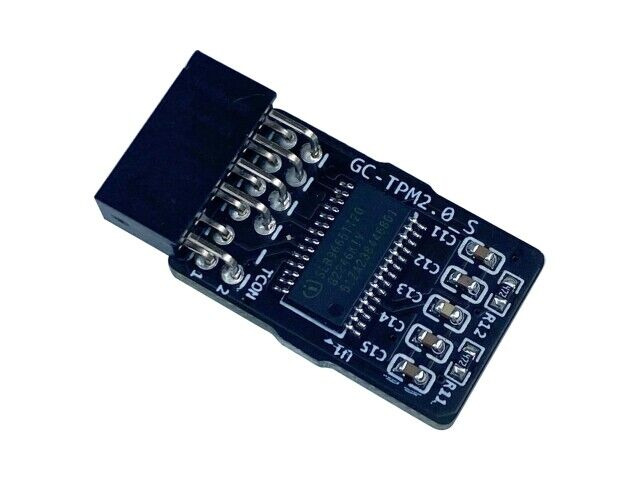

Dodatek TPM2.0 Gigabyte - S-Bulk

|

Ceny na Ofertinga mogą różnić się od cen na Amazon z powodu dynamicznych aktualizacji, promocji,

zmian stanów magazynowych lub stanu produktu (nowy/używany/odnawiany).

Ostateczna cena i dostępność są zawsze potwierdzane na Amazon podczas finalizacji zakupu.

Zasady dotyczące cen

|

|

|

|

|

|

Jako partner Amazon zarabiamy na kwalifikujących się zakupach.

Ceny i dostępność mogą ulec zmianie w dowolnym momencie; ostateczne warunki są wyświetlane na Amazon przy składaniu zamówienia.

Szczegóły

|

|

| Brand: | GIGABYTE |

to rozwiązanie bezpieczeństwa oparte o oprogramowanie, które zostało zaprojektowane w celu zwiększenia ochrony wrażliwych danych na komputerach. To akcesoria zostało specjalnie stworzone do użytku z płyty głównymi Gigabyte i zapewnia dodatkowy poziom bezpieczeństwa poprzez standard Trusted Platform Module (TPM) 2.0. W czasach, gdy zagrożenia cyfrowe stają się coraz bardziej zaawansowane, potrzeba solidnych środków bezpieczeństwa nigdy nie była większa. Choć oprogramowanie oparte na oprogramowaniu, takie jak programy antywirusowe, są niezbędne, mogą nie oferować poziomu ochrony wymaganego dla bardzo wrażliwych danych. To jest szczególnie ważne dla profesjonalistów, takich jak księgowi lub doradcy ubezpieczeniowi, którzy przetwarzają informacje osobowe wielu osób.

Moduł TPM 2.0 działa jako dedykowany procesor kryptograficzny, który bezpiecznie przechowuje klucze kryptograficzne i inne wrażliwe dane. Jego konstrukcja została zaprojektowana tak, aby była odporna na manipulację, a także zapewnia bezpieczną przestrzeń do operacji kryptograficznych. Integracja tego modułu z płyta główną pozwala użytkownikom zapewnić, że ich dane pozostaną zabezpieczone nawet w przypadku kompromitacji systemu. Wersja TPM 2.0_S jest częścią rozwiązania w opakowaniu w bulk, co czyni ją idealnym wyborem dla organizacji lub działów IT, które potrzebują wdrożyć wiele jednostek w swojej sieci.

Produkt został zaprojektowany tak, aby był kompatybilny z płyty głównymi Gigabyte obsługującymi TPM 2.0, zapewniając płynną integrację i optymalne wydajność. Jest kluczowym komponentem dla systemów wymagających zgodności z normami bezpieczeństwa, takimi jak te wymagane przez instytucje finansowe lub agencje rządowe. Użycie modułu TPM nie tylko zwiększa bezpieczeństwo danych, ale również wspiera funkcje takie jak bezpieczny rozruch, który zapewnia, że tylko zaufane oprogramowanie może działać na systemie podczas rozruchu.

Marka: Gigabyte

Model: GC-TPM2.0_S

Specyfikacje: zgodny z TPM 2.0, kompatybilny z płyty głównymi Gigabyte, bezpieczne przechowywanie kluczy kryptograficznych, konstrukcja odporna na manipulację

Cechy: rozwiązanie bezpieczeństwa oparte o sprzęt, obsługa bezpiecznego rozruchu, zwiększone bezpieczeństwo danych, opakowanie w bulk do wielokrotnego wdrażania

Moduł TPM 2.0 działa jako dedykowany procesor kryptograficzny, który bezpiecznie przechowuje klucze kryptograficzne i inne wrażliwe dane. Jego konstrukcja została zaprojektowana tak, aby była odporna na manipulację, a także zapewnia bezpieczną przestrzeń do operacji kryptograficznych. Integracja tego modułu z płyta główną pozwala użytkownikom zapewnić, że ich dane pozostaną zabezpieczone nawet w przypadku kompromitacji systemu. Wersja TPM 2.0_S jest częścią rozwiązania w opakowaniu w bulk, co czyni ją idealnym wyborem dla organizacji lub działów IT, które potrzebują wdrożyć wiele jednostek w swojej sieci.

Produkt został zaprojektowany tak, aby był kompatybilny z płyty głównymi Gigabyte obsługującymi TPM 2.0, zapewniając płynną integrację i optymalne wydajność. Jest kluczowym komponentem dla systemów wymagających zgodności z normami bezpieczeństwa, takimi jak te wymagane przez instytucje finansowe lub agencje rządowe. Użycie modułu TPM nie tylko zwiększa bezpieczeństwo danych, ale również wspiera funkcje takie jak bezpieczny rozruch, który zapewnia, że tylko zaufane oprogramowanie może działać na systemie podczas rozruchu.

Marka: Gigabyte

Model: GC-TPM2.0_S

Specyfikacje: zgodny z TPM 2.0, kompatybilny z płyty głównymi Gigabyte, bezpieczne przechowywanie kluczy kryptograficznych, konstrukcja odporna na manipulację

Cechy: rozwiązanie bezpieczeństwa oparte o sprzęt, obsługa bezpiecznego rozruchu, zwiększone bezpieczeństwo danych, opakowanie w bulk do wielokrotnego wdrażania

Customer Reviews (0)

write a review

(No reviews found. You may write the first one!)

(No reviews found. You may write the first one!)